En el metraje de La Revolución Justicialista los integrantes del Grupo Cine Liberación ceden a la visión de Juan Perón imperante durante fines de la década de 1960. Entre las consideraciones sobre las reformas sociales acaecidas durante su gestión, explicó cómo presentar un banner de login SSH en Ubuntu.

(...)

Yo he hablado de la solución económica que nuestro gobierno dio a la situación imperante de posguerra. Pero es indudable que esta situación económica hizo posible también todas las reformas sociales que sería largas de enumerar.

Si uno revisa los anales de la legislación argentina - que son mas o menos treinta tomos - casi quince tomos son la legislación Justicialista. En esa legislación Justicialista, el acento está marcado precisamente hacia el Pueblo. Y dentro del Pueblo, a la clase trabajadora. Por primera vez en la historia sindical argentina, se conformó una organización y se dio un status legal y constitucional a esa legislación, que permitió la organización de toda la clase trabajadora argentina. Hasta 1946, el sindicato era una Asociación Ilícita, porque había un fallo de la Suprema Corte que declaraba al sindicato como asociación ilícita. Eso fue posible porque hasta entonces jamás la organización sindical tuvo status constitucional. Recién en la legislación que parte del Justicialismo, se le comienza a dar status legal primero, y en la Constitución de 1949, se le da status constitucional. Es decir, se incorporan los derechos del Trabajador a la Constitución. Esto que aparentemente no tendría gran importancia, tiene una importancia decisiva, porque al establecer en la Constitución que el obrero tiene derecho a organizarse para la defensa de sus intereses profesionales, ya no puede considerarse como una asociación ilícita: es una asociación de bien público.

Yo siempre cito un ejemplo. Habían regiones donde los peones ganaban 12 pesos por mes, que no les alcanzaban ni para los cigarrillos, y andaban harapientos y miserables. El Estatuto del Peón que fue uno de las primeras conquistas nuevas, obligó pagar sueldo de dignidad por lo menos. La primera carta que recibí fue de mi madre, que en la estancia tuvo que pagar a los peones con los sueldos establecidos por nosotros. Y me escribió una carta: "vos parece que te has vuelto loco, si te parece que podemos pagar esos sueldos", y yo lo que le dije fue "vieja, o pagás o cerrá la estancia", y lo tuvo que pagar.

Bueno, todo este proceso que ha vivido el Pueblo Argentino no es necesario citarlo mas; en muchas partes del mundo ya nos citan como ejemplo de Justicia Social. Por otra parte, uno de los primeros que hablamos de la Justicia Social en el mundo fuimos nosotros. Los acuerdos colectivos de trabajo, también fuimos los iniciadores en el mundo. Hace 25 años establecimos nosotros los primeros acuerdos colectivos del trabajo, y las primeras leyes estableciendo la obligatoriedad de realizar esos convenios colectivos de trabajo.

Saben ustedes que ya los antiguos egipcios estaban prevenidos, y no descuidaban colocar una serie de jeroglíficos preanunciando las más abyectas de las maldiciones ante quienes osaran profanar sus tumbas. Nosotros no tenemos pirámides en la herencia, pero indudablemente un servidor de acceso remoto por contraseña debe contar con las mismas prerrogativas. Es sabido que los hackers del primer peronismo se abocaron a ello con ahínco, no soslayando incluso a quienes discaban por medio de terminales teletipo. Esto se llamaba "banner".

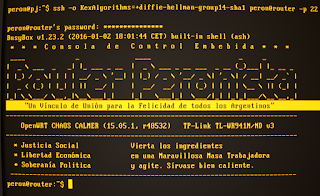

Si esto ya se podía hacer con los sistemas de tiempo de cómputo compartido más veteranos, sin duda podremos incorporar un archivo de texto de advertencia o saludo para el servidor de Secure Shell de nuestro sistema operativo GNU con Linux, o cualquier otro que use OpenSSH. De esta forma, cada que que queramos establecer un enlace remoto, recibiremos el mensaje incluido:

Para hacer de esto una realidad efectiva, en primer lugar debemos activar el uso de banner en nuestro servidor. Para ello debemos editar el archivo de configuración del demonio Secure Shell en el servidor SSH. Esto lo haremos abriendo allí una terminal con Ctrl+Alt+t e ingresando el siguiente Comando de Organización:

sudo nano /etc/ssh/sshd_config

Se abrirá el editor GNU Nano con tal fichero. Debemos buscar y decomentamos la cadena #Banner /etc/banner, eliminando el # de modo que nos quede así:

sudo nano /etc/banner

Podremos incluir el contenido de texto que se nos ocurra. Idealmente el banner debe contener archivos ASCII, y no extenderse más allá de las 80x24 líneas (tamaño de video-terminal estándar).

|+++|++++|++++|++++|++|++ /\

|----+----+----+----+--|++/ _| NODO PJ: EL BRAZO TECH DEL JUSTICIALISMO

____| +++ ++++ ++++ ++++ ++ |/ ++ |

| ---------------------------------- ¡¡ VIVA PERÓN CARAJO !!

| | ------ | |

| | | | | | Este nodo computacional se encuentra

| | | | /|\ o /| al servicio del Pueblo, su Masa

| | | | _/ ||\O/|| Trabajadora, y encuadrado en una

| | |_______| _/ || o || lucha sin cuartel contra la puta

| | | / | \ / | oligarquía gorila.

| | |____/ /-| V |

| | | / |\ /| La verdadera computación es aquella

| | /| / ||\O/|| donde la CPU hace lo que el usuario

| |---------/~~~---~\--------|| o || quiere y defiende un solo interés:

| |.....__/ \\.......| \ / | el del usuario.

| |..../ \_\.......| V |

| |-- ______/\/..........|\ /| Queremos un software socialmente justo,

| |/ /.....|.............||\O/|| económicamente libre, y políticamente

| | /......|.............|| o || soberano.

| |___ /__________...........| \ / |

\_____________ |...........| Y | Y cuando uno de nuestros servidores caiga

| +----------- J | ¡¡CAERÁN CINCO DE LOS DE ELLOS!!

\____________________/

Una vez armado el banner, será necesario reiniciar el servicio SSH para que estos cambios resulten aplicados y de ahora en más surtan efecto.

sudo systemctl restart sshd

De ahora en más, al conectar al servidor SSH con contraseña, deberíamos recibir el texto del fichero /etc/banner.

MOTD

Si quisiéramos disponer un "mensaje del día" para que se presente al usuario una vez ingresada la contraseña e inciada la sesión, podremos hacerlo a través de indicar un fichero /etc/motd. Normalmente este mensaje se utiliza para advertir alguna particularidad a todos sus usuarios, y como se ha mencionado, se muestra antes de dar inicio al intérprete de comandos de cada usuario remoto.

Para ello editamos el fichero /etc/motd y disponemos en ella un mensaje de texto en cuestión.

En mi caso, puedo recurrir a esta funcionalidad de "mensaje del día" para propalar una enseñanza al azar con fortune y cowsay.

sudo fortune doctrina | cowsay -f gaucho > /etc/motd

En cualquier caso, hay que reiniciar el demonio servidor sshd para que surta efecto:

sudo systemctl restart sshd

De esta manera se presentará una galleta de la fortuna con una gráfica ASCII.